Problema con Citrix Secure Gateway y Ubuntu 10.10 64bits

13/11/2011 Leave a Comment

Hola a tod@s…

Los cambios son grandes y el tiempo material es pequeño para poder dedicarlo a mi blog.

Aún asi, intento hacer alguna que otra colaboración…

Aqui vá una de ellas, os comento mi problema…

Tengo una máquina con un Ubunut 10.10 64bits que es mi estación de trabajo, tengo instalado Firefox versión 3.6.24 y Google Chrome con la versión: 14.0.835.186, tambien tengo instalado el Citrix Receiver con la versión 11.100.158406 bajado desde la página web de Citrix.com

Ya sé que es un error antiguo, pero vamos… poco a poco…

El error que me he encontrado desde hace algún tiempo ya, pero que no he tenido mucho tiempo para resolverlo, fue el siguiente…

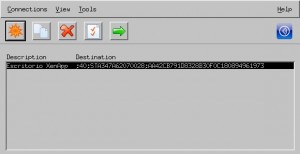

Al acceder a XenApp (Citrix Secure Gateway) de mi empresa para labores de gestión remota al intentar ejecutar el fichero launch.ica con el Citrix Receiver me sale el siguiente error:

La causa es relativamente sencilla, como parece ser que la aplicación de Citrix no trae los mismos certificados de entidades certificadoras que los navegadores web, al intentar validar la comunicación no lo reconce y genera el problema de confianza.

La solución tambien es sencilla, lo que necesitamos hacer es exportar el certificado publico de la entidad certificadora y copiarlo en la carpeta correspondiente del Citrix Receiver.

Empezamos poco a poco y primero exportamos el certificado:

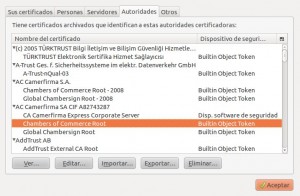

1- Accedemos a las propiedades de Mozilla Firefox y en la administración de certificados digitales exportamos el siguiente certificado:

Exportamos con la siguiente opción:

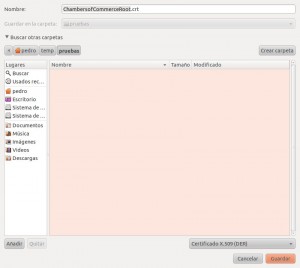

Ahora el siguiente paso es copiar el fichero que hemos exportado al siguiente path:

/usr/lib/ICAClient/keystore/cacerts/

Ahora en el momento en que arranquemos nuevamente el cliente Citrix Receiver ya deberia funcionar correctamente.

Espero que os sea de utilidad.

Gracias por leer mi blog.

Un saludo a tod@s.